Cấu hình căn bản trên Firewall Fortigate

1. Giới thiệu:

Nội dung

Firewall Fortigate là một thương hiệu và dòng sản phẩm của công ty Fortinet. Nó là một loại thiết bị tường lửa (firewall) mạng được phát triển để cung cấp bảo mật và quản lý lưu lượng mạng cho các tổ chức.

- Firewall Fortigate được tích hợp nhiều tính năng bảo mật và quản lý mạng như tường lửa, VPN, IPS, antivirus, web filtering và quản lý băng thông. Nó cung cấp khả năng kiểm soát và giám sát lưu lượng mạng, ngăn chặn các tấn công mạng, bảo vệ khỏi virus và phần mềm độc hại, và quản lý quyền truy cập vào các ứng dụng và nguồn tài nguyên mạng.

- Firewall Fortigate có nhiều phiên bản và mô hình khác nhau để phù hợp với các yêu cầu và quy mô mạng khác nhau của các tổ chức.

2. Cấu hình căn bản Firewall Fortigate :

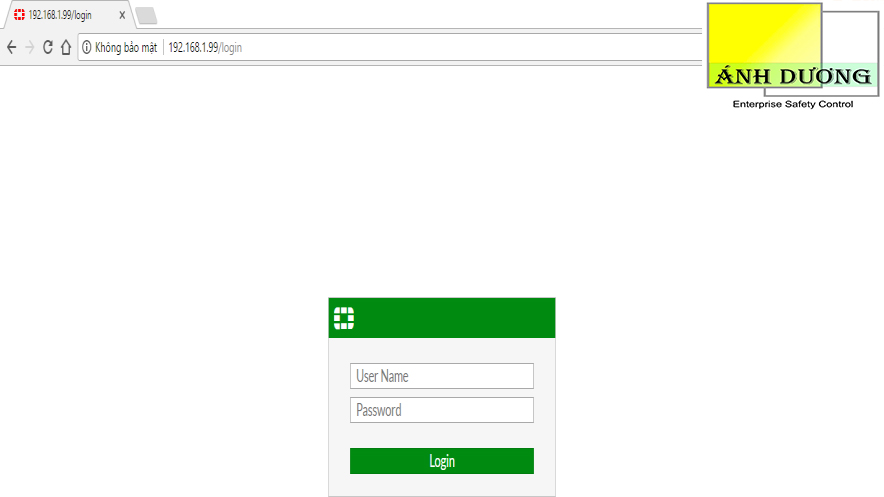

2.1. Login và system

Để login vào Firewall Fortigate ta có 2 cách như sau:

- Login Console:

- Bit per second: 9600

- Data bit: 8

- Parity: none

- Stop bit: 1

- Flow control: none

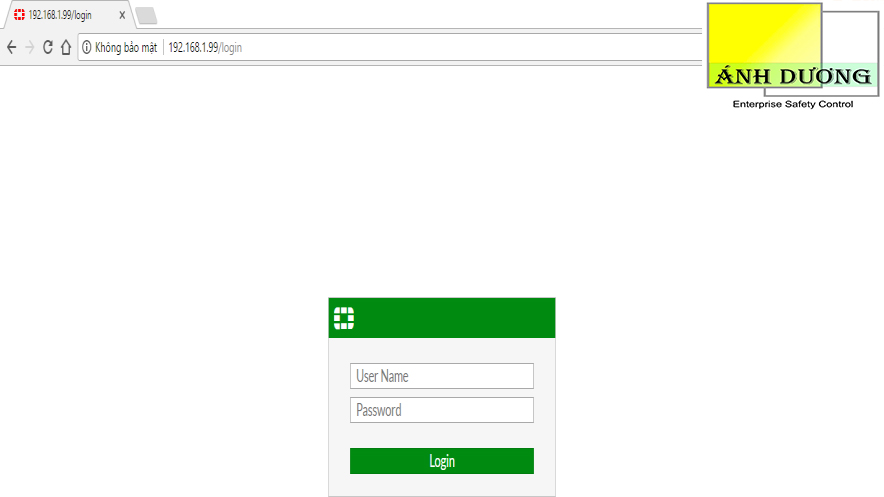

- Login Web Interface:

- https://192.168.1.99

- Username: admin

- Password: để trống

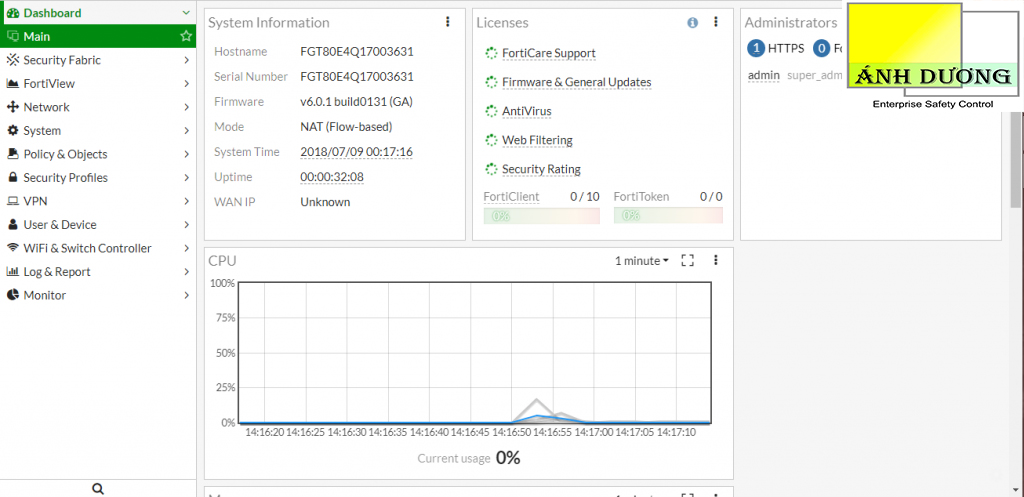

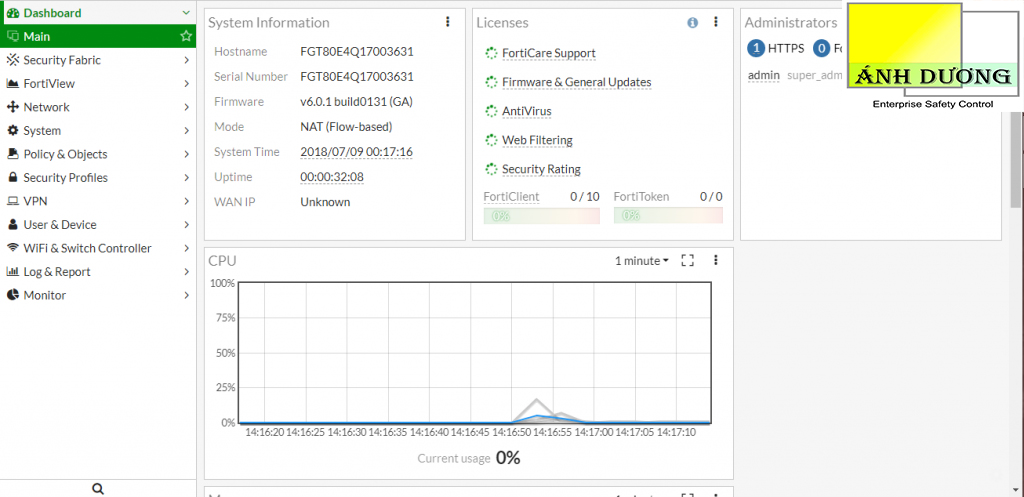

- System: Xem trạng thái thông tin của Firewall Fortigate như ngày, giờ, license…

- Màn hình chính của Firewall Fortigate :

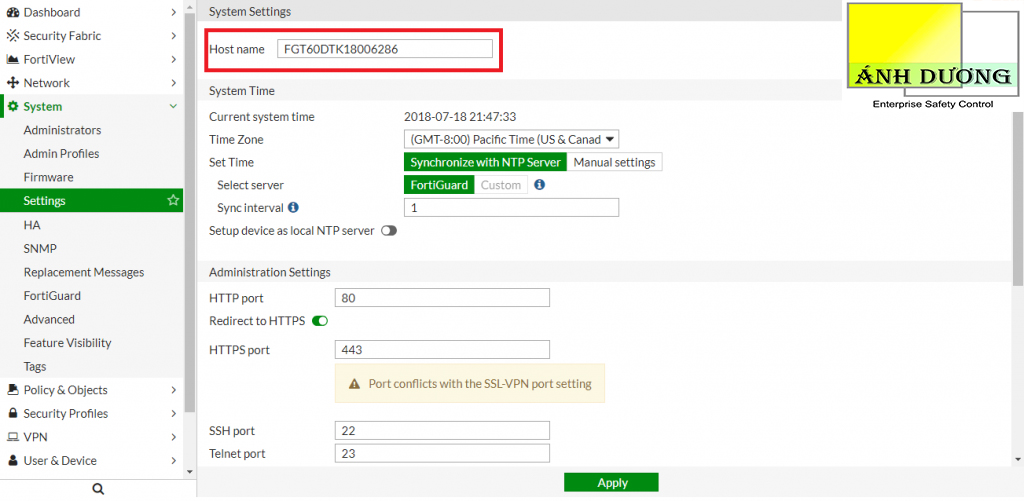

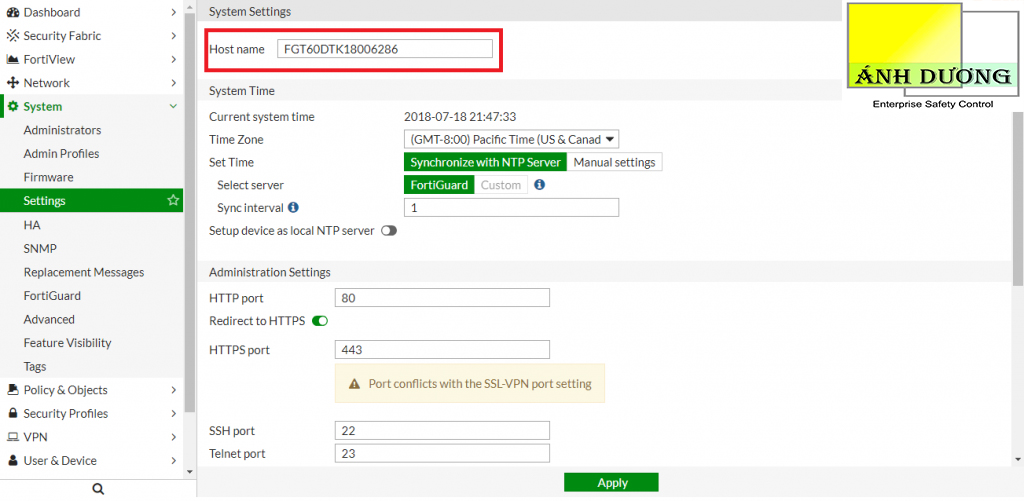

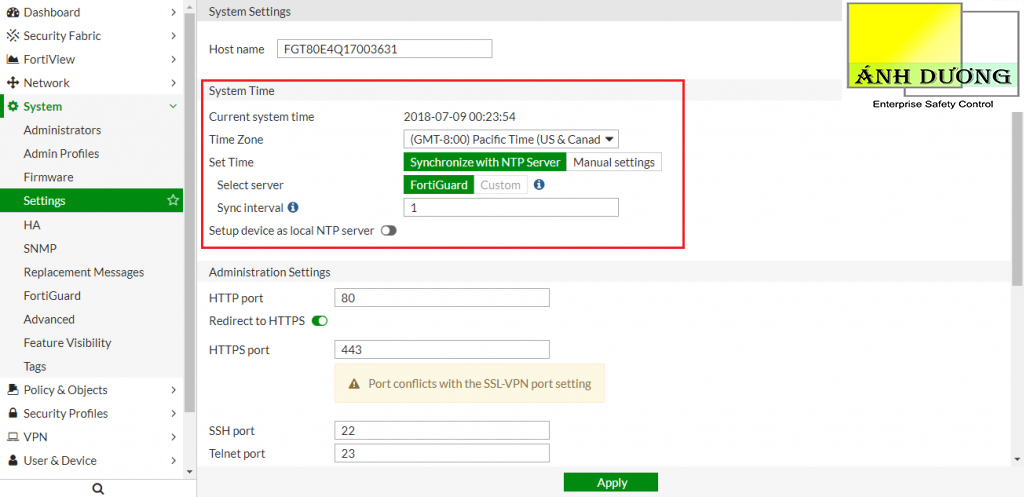

- Để thay đổi tên của Firewall Fortigate cho phù hợp ta vào System -> Setting thực hiện đổi tên theo ý muốn.

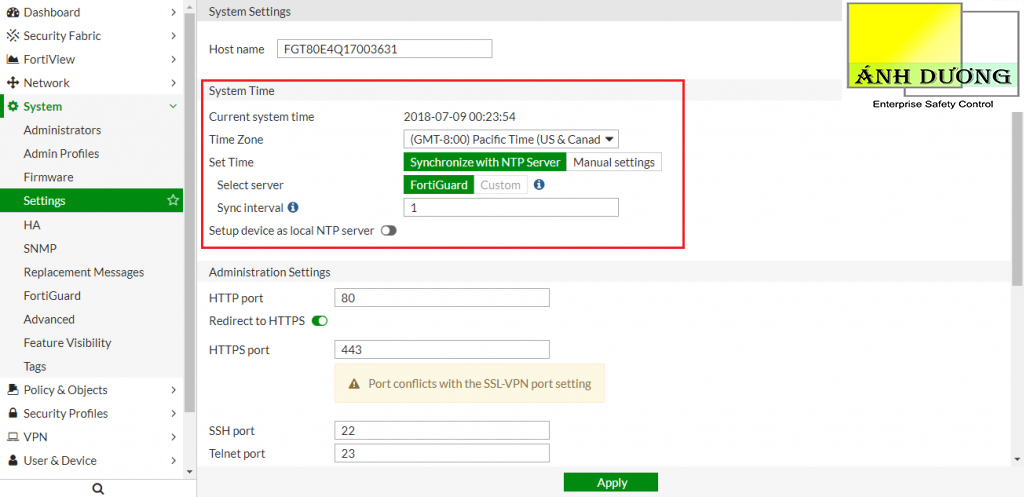

- Cài đặt thời gian và ngày tháng giúp phân tích log, các sự kiện chính xác.

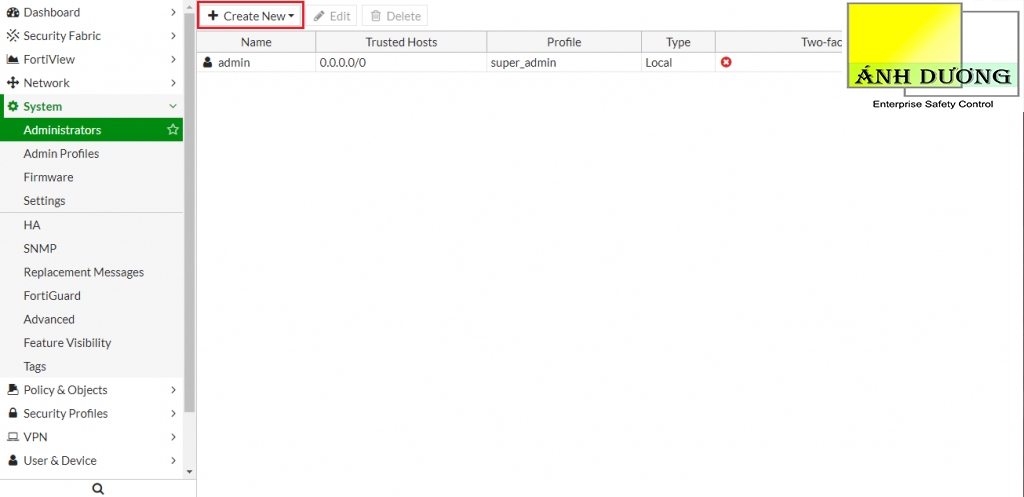

2.2. Tạo tài khoản quản trị Firewall Fortigate

- Fortigate firewall chia thành nhiều cấp administrator

- Administrator:

- Toàn quyền trên hệ thống

- Tạo, xóa và quản lý tất cả các lọai administrator khác

- Read/Write administrator

- Tương tự như administrator nhưng không thể tạo, sửa và xóa các admin users:

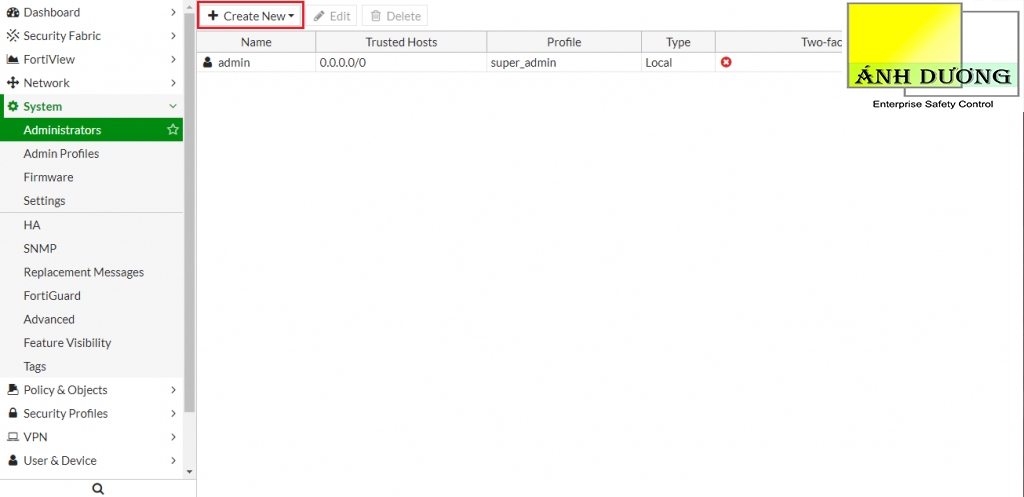

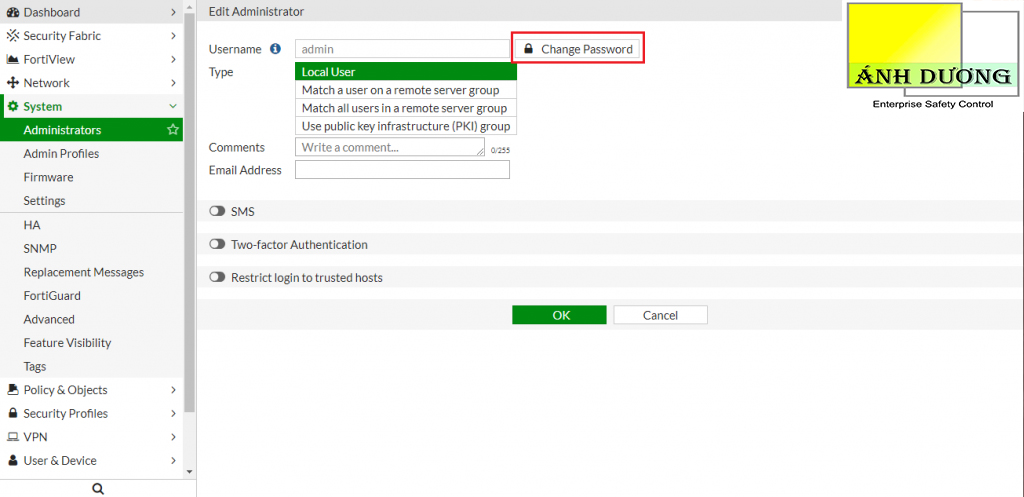

- Ta cấu hình như hình bên dưới để tạo một tài khoản mới cho việc quản trị thiết bị firewall: System ->Administrators -> Create New

- Điền thông tin User, Password và chọn Profile cho user.

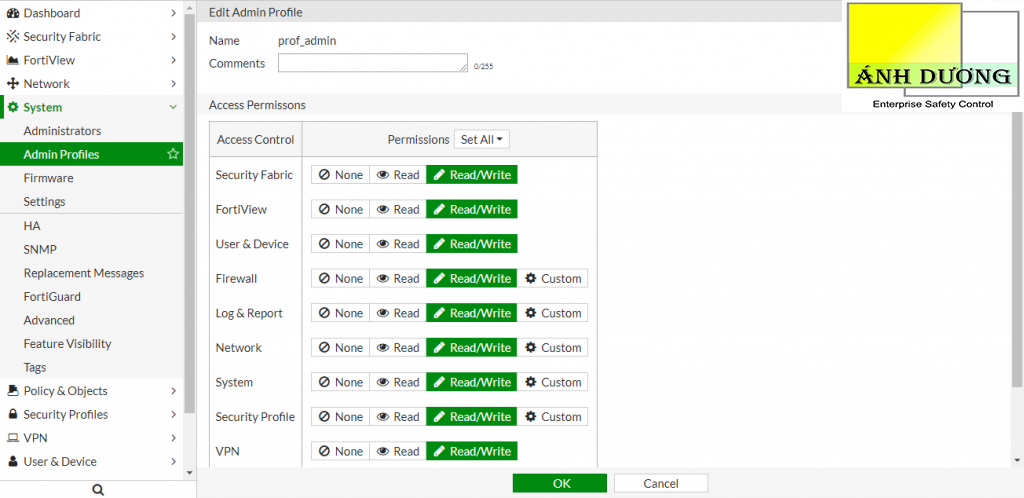

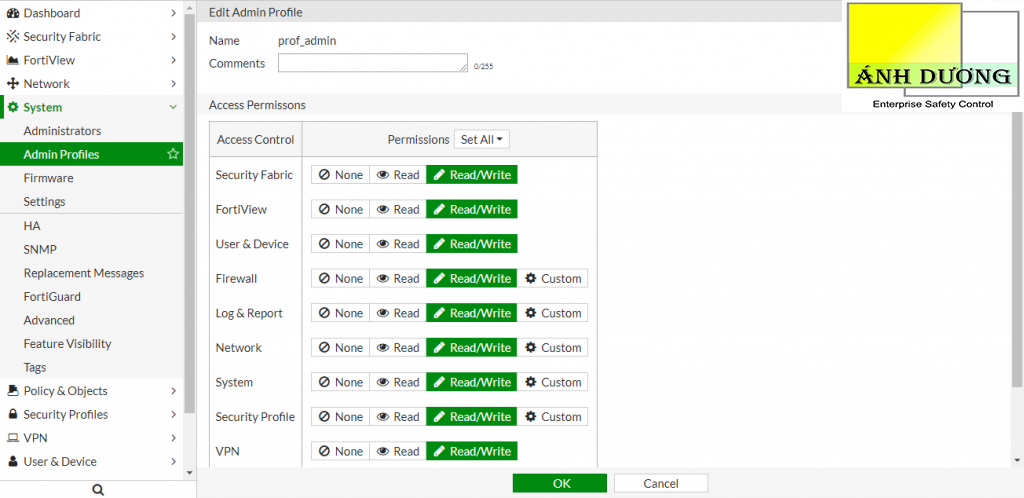

- Sau khi tạo tài khoản xong ta cấp quyền truy cập vào thiết bị cho tài khoản vừa tạo theo như hình bên dưới:

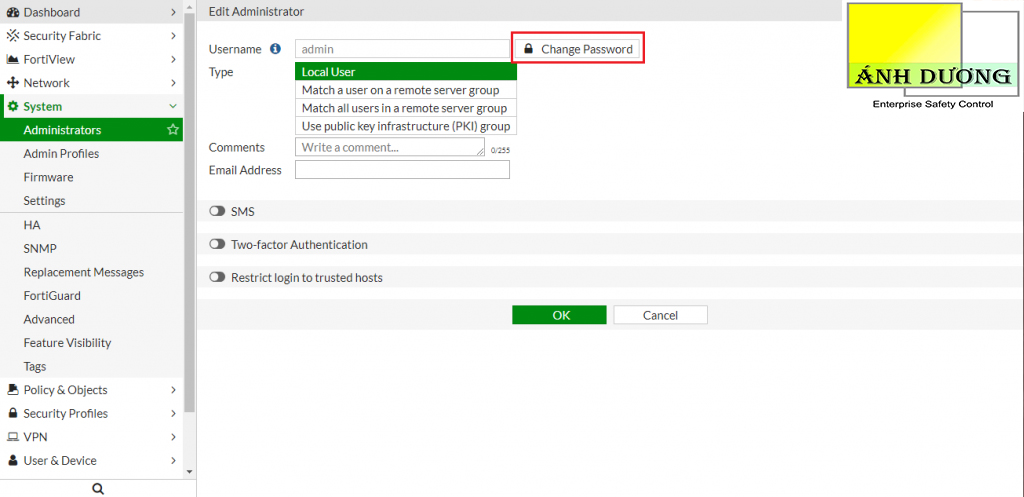

- Ta có thể đổi Password của tài khoản Administrator theo như hình bên dưới:

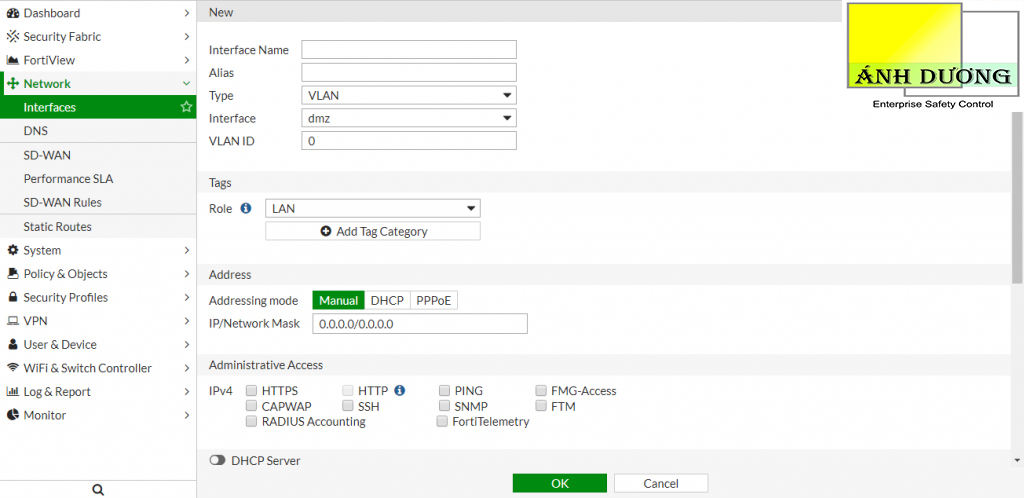

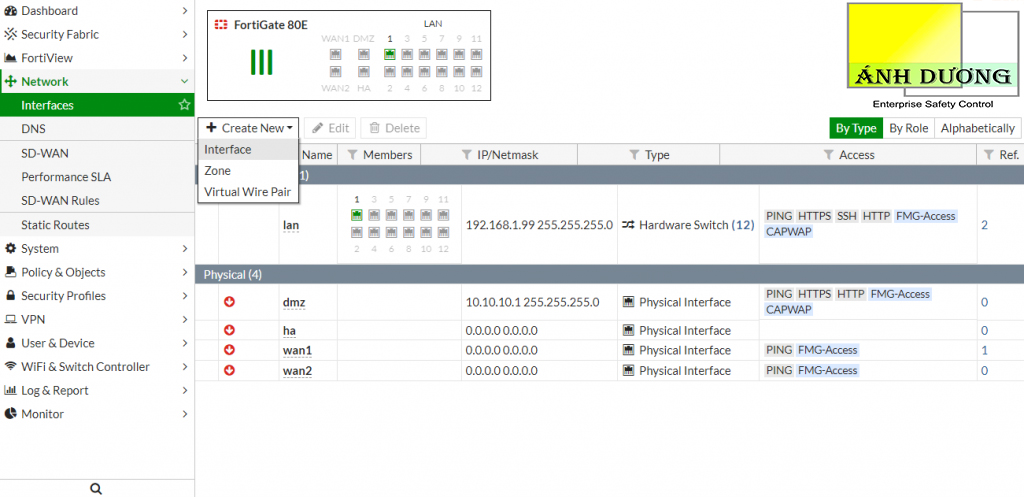

2.3. Cấu hình Network Interface

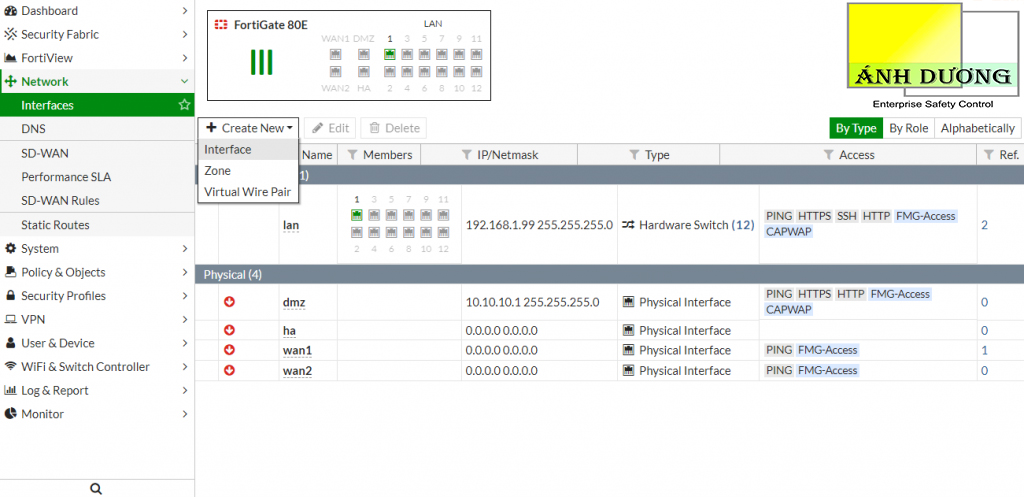

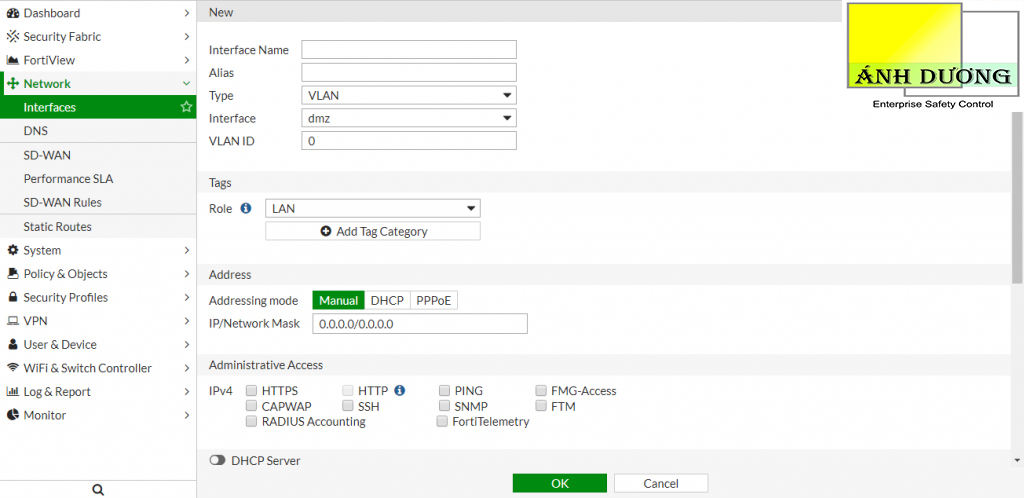

- Network interface hỗ trợ khai báo IP tĩnh, IP động, PPPoE, ta có thể cấu hình các interface theo như hình bên dưới:

- Khai báo thông số cho các interface, cấu hình interface mode Manual

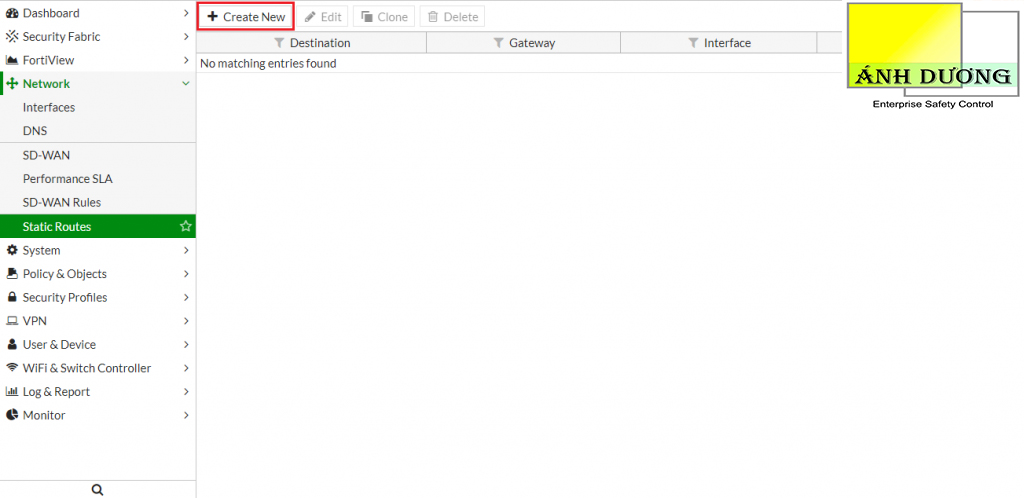

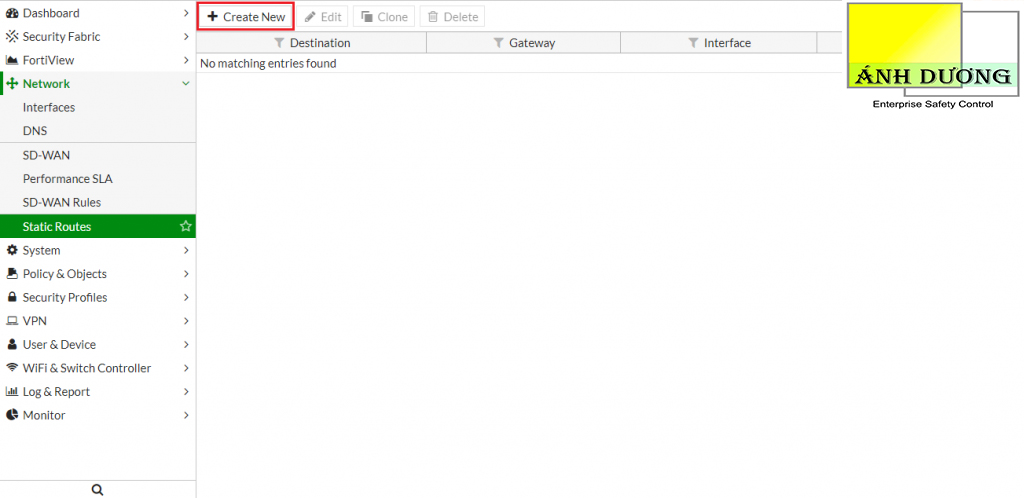

2.4. Cấu hình Routing

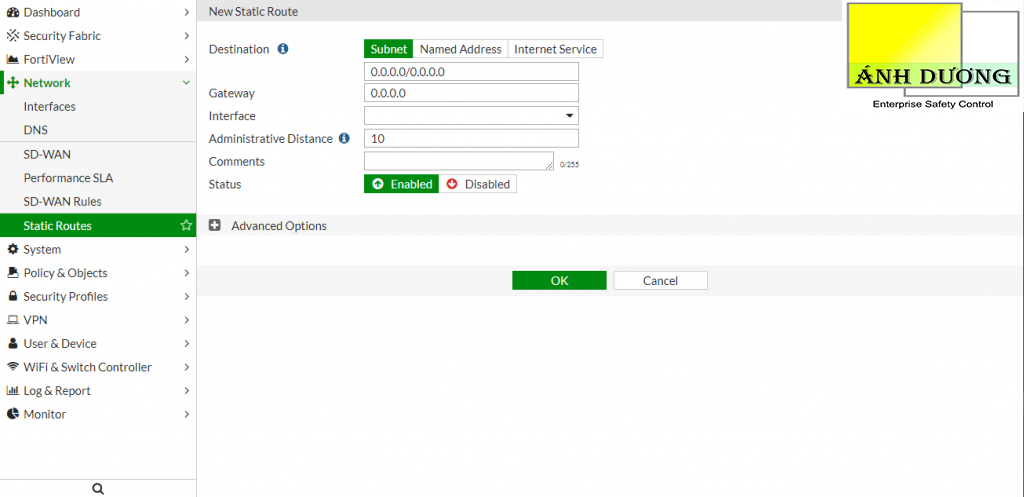

- Để truy cập đến các mạng không liền kề, cần tạo thêm các route tương ứng:

- Destination: Routes được dựa trên IP đích

- Source: Routes được dựa trên IP nguồn

- Để truy cập đến mạng bên ngoài, cần khai báo thêm default route.

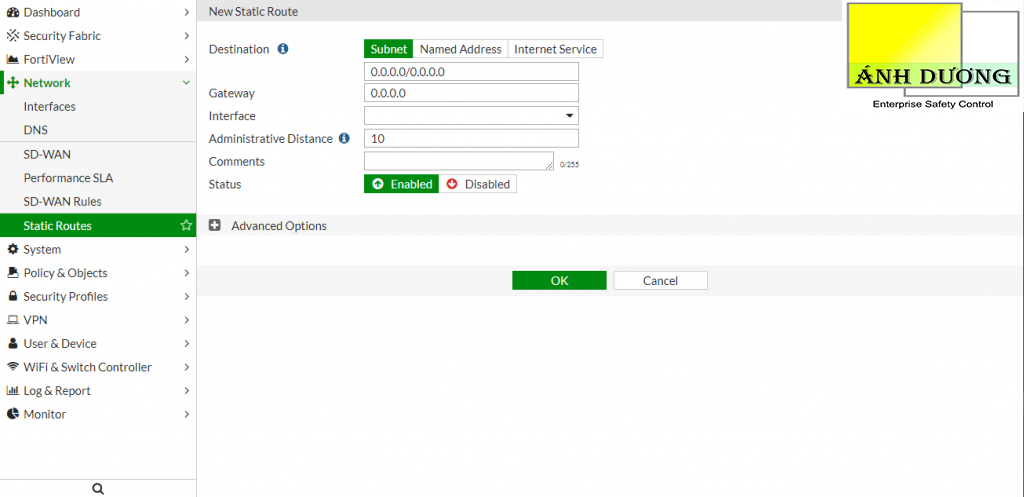

- Để cấu hình static route ta thực hiện như hình bên dưới:

- Khai báo thông số cấu hình static route:

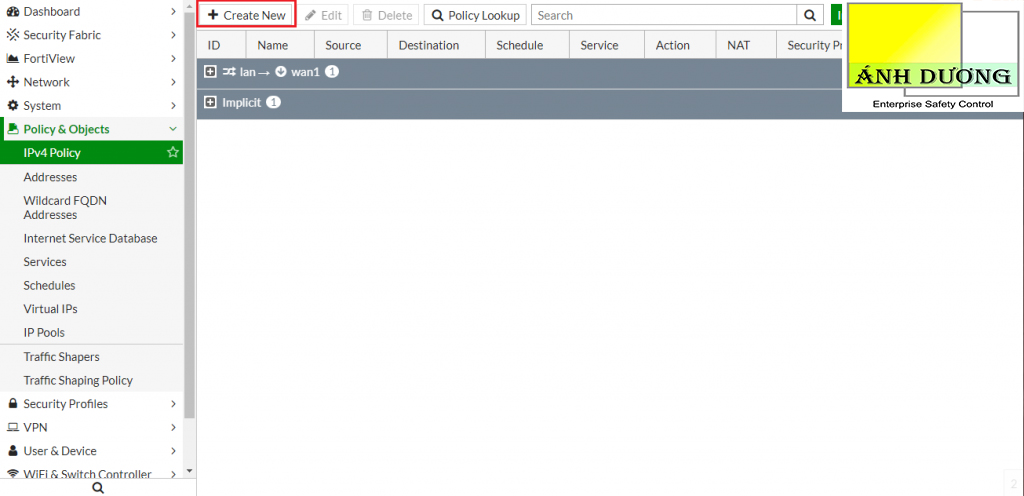

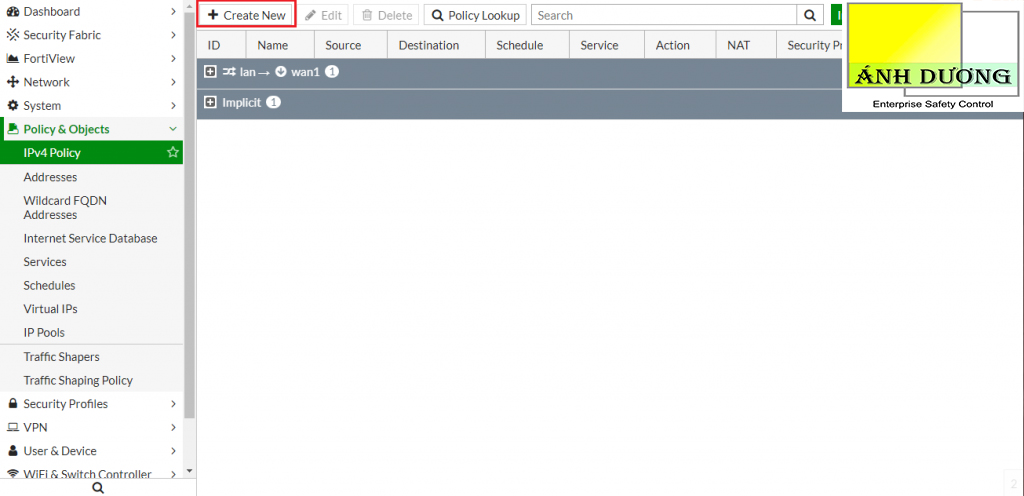

2.5. Cấu hình Policy trong Firewall Fortigate

- Policy dùng để Kiểm soát traffic vào ra giữa các zone với nhau và áp các chính sách cho các Zone

- Khi route được quyết định thì policy sẽ được thực thi.

- Tất cả các model đều có policy mặc định.

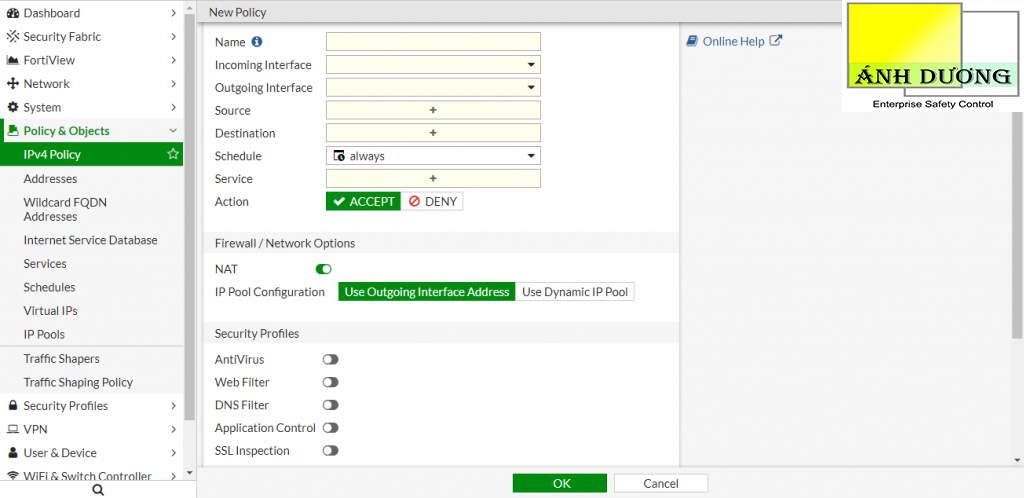

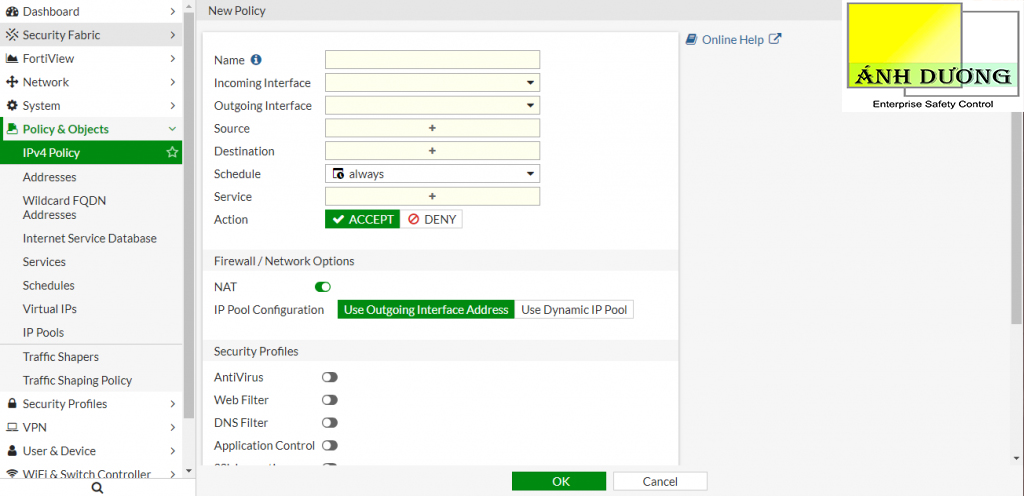

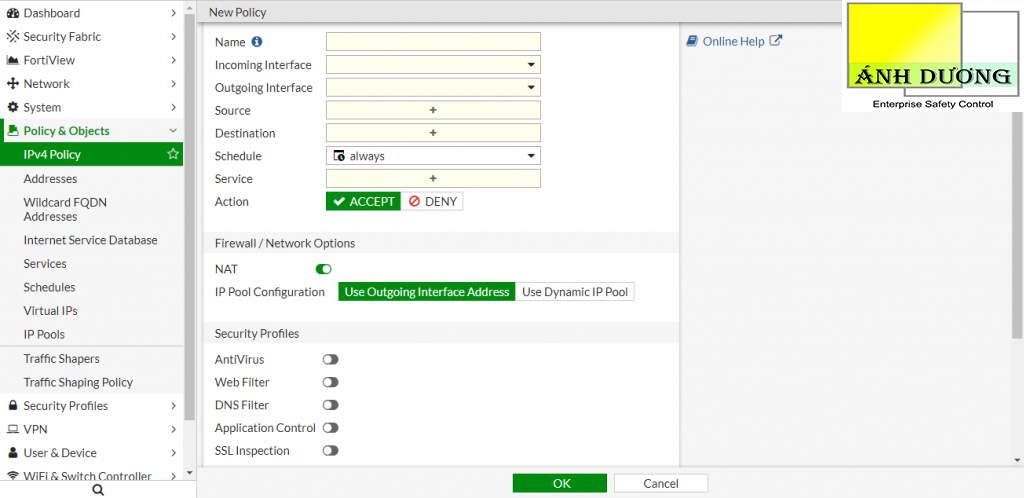

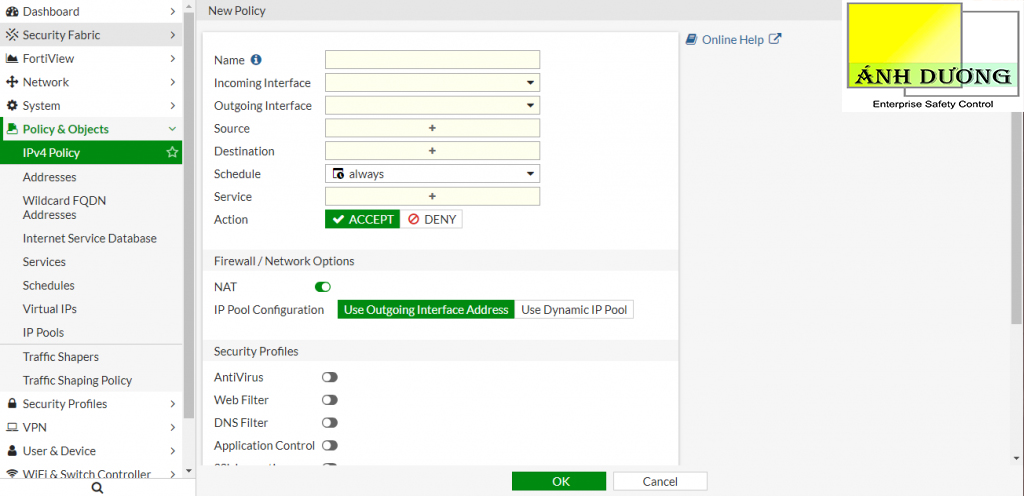

- Để tạo một chính sách (policy) ta thực hiện như bên dưới: Policy & Objects -> IPv4 Policy -> Create New.

- Các nội dung cần khai báo trong Policy gồm: Name, Incoming Interface, Outgoing Interface, Source, Destination, Schedule, Service, Action.

- Action: áp dụng các hành động trong policy

- Accept (cho phép)

- Deny (cấm)

- Dưới đây là cách khai báo một số thông số trong policy:

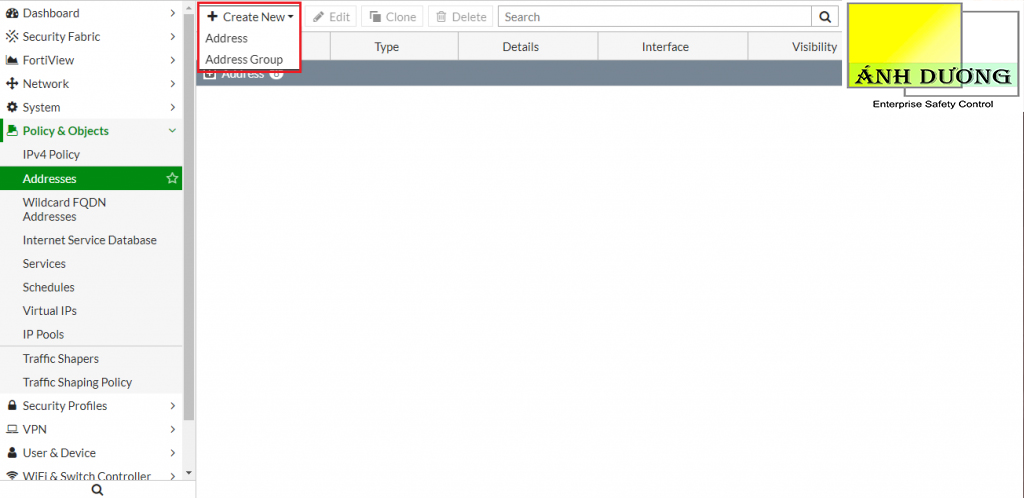

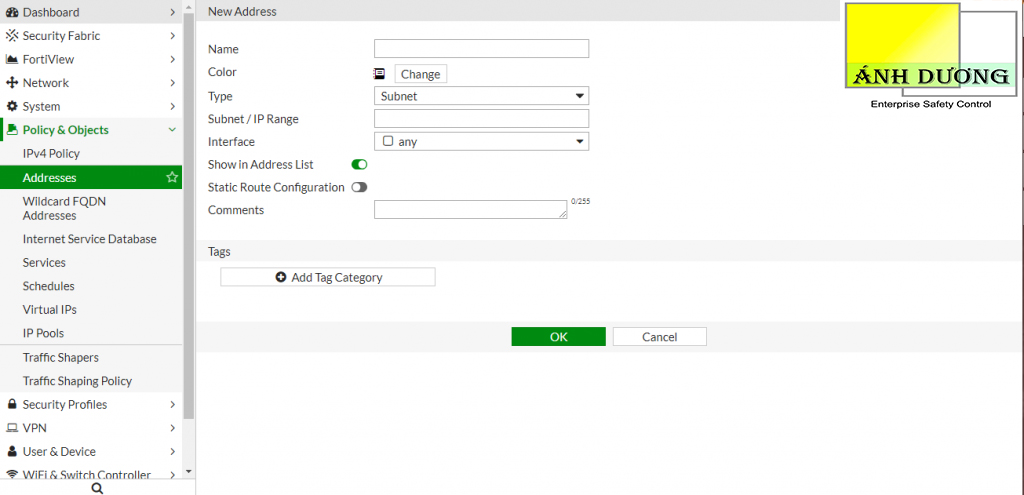

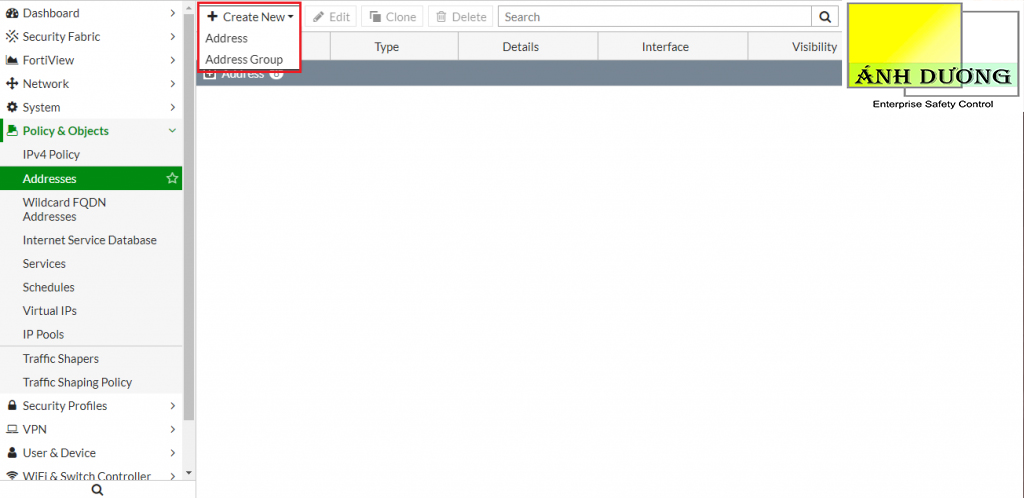

- Source Address và Destination Address: Có thể chọn 1 địa chỉ hoặc là một nhóm địa chỉ IP được định nghĩa bằng “Address” nhằm đơn giản hóa các policy.

- Để tạo một địa chỉ mạng ta thực hiện: Policy & Objects -> IPv4 Policy -> Create New -> Address.

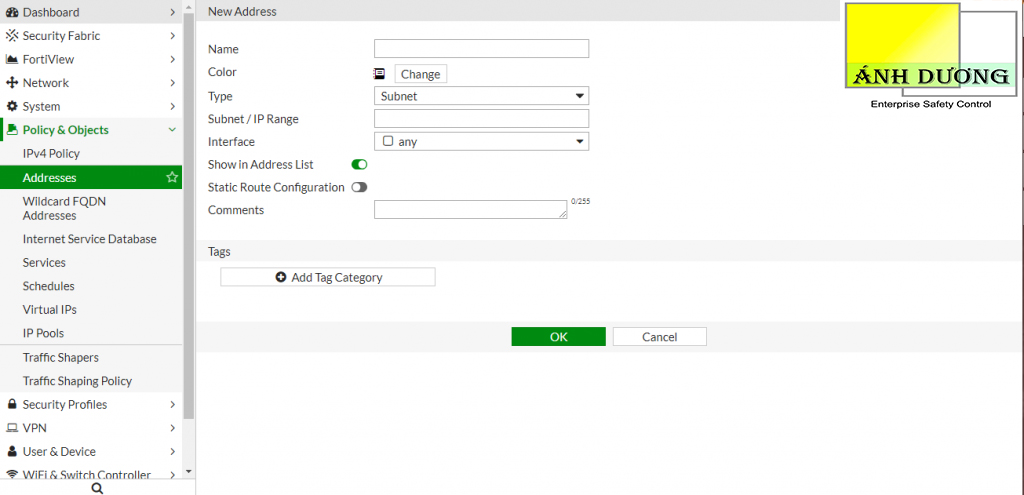

- Khai báo các thông số cho một Address.

- Cho phép tạo subnet, dãy IP, hoặc 1 địa chỉ.

- Chú ý: khi tạo 1 địa chỉ thì subnet là 32.

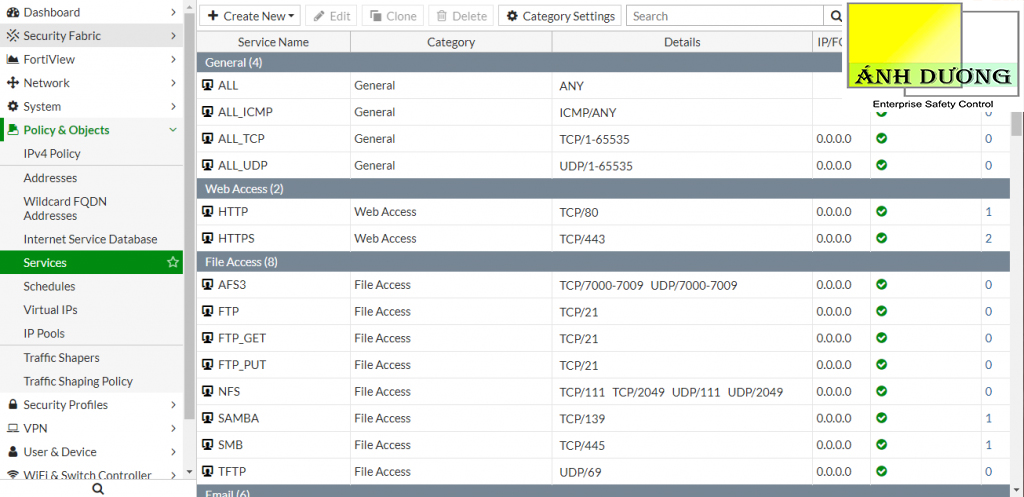

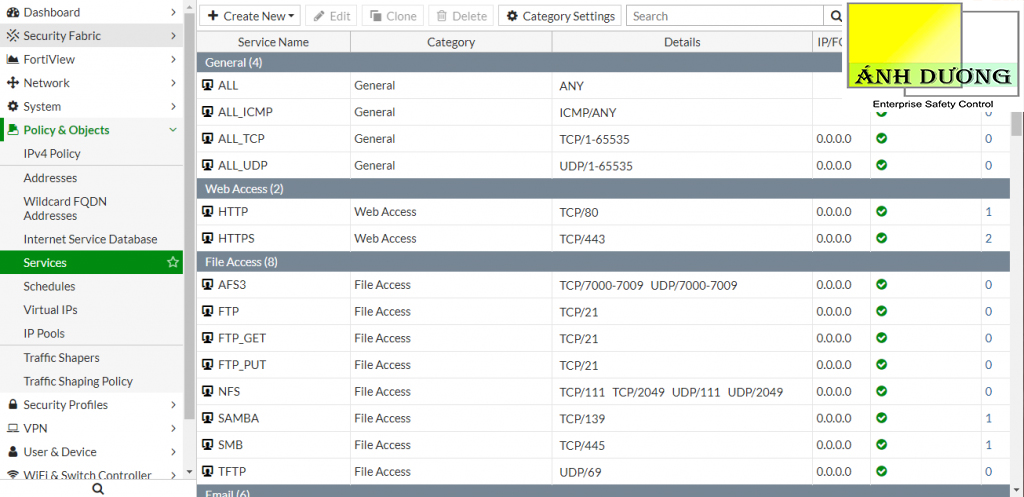

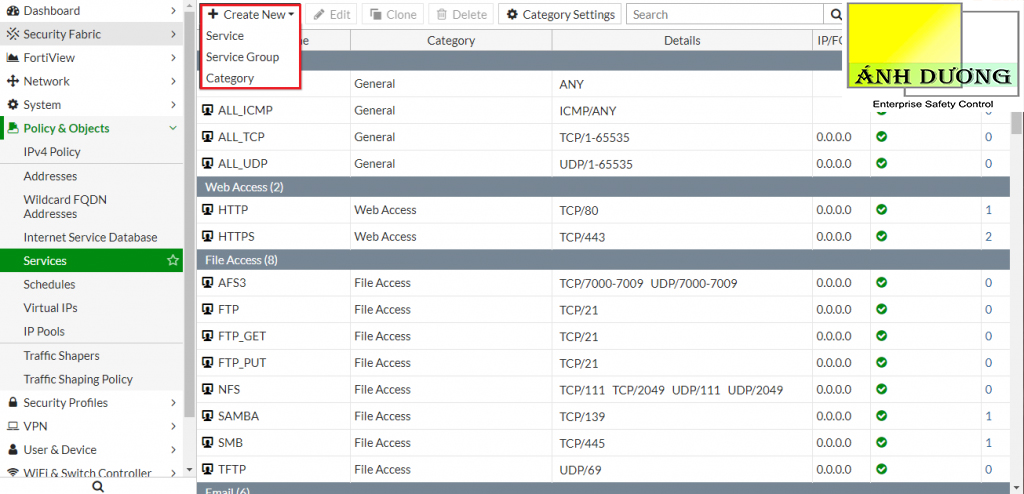

- Services: Fortigate firewall đã định nghĩa sẵn rất nhiều dịch vụ (predefined) và nhóm dịch vụ được sử dụng phổ biến.

- Service Any đại diện cho tất cả các services (ports).

- Group service và services phục vụ cho việc lập chính sách truy cập.

- Group service và services giúp lập chính sách rõ ràng, chính xác.

- Những Service đã định nghĩa trước được liệt kê chi tiết.

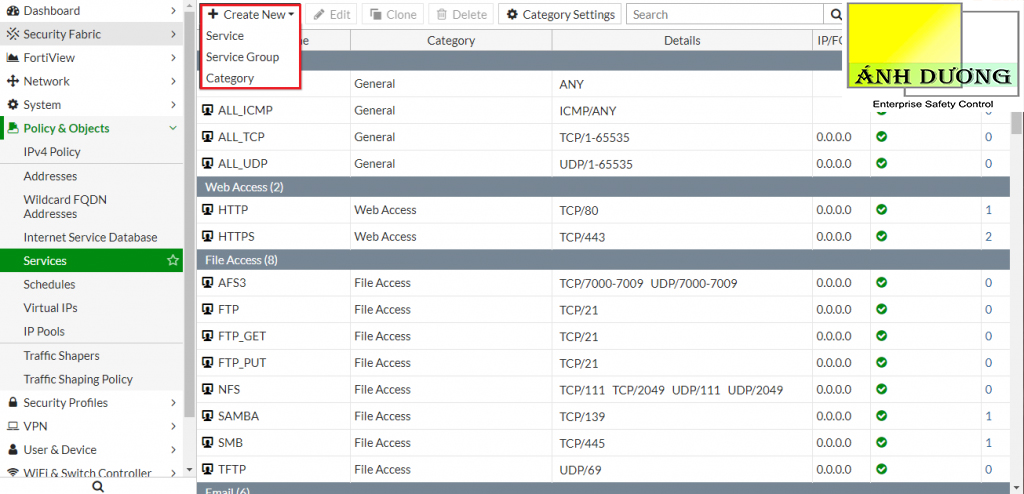

- Ngoài những services được định nghĩa sẵn ta có thể tạo thêm bằng “Create new”:

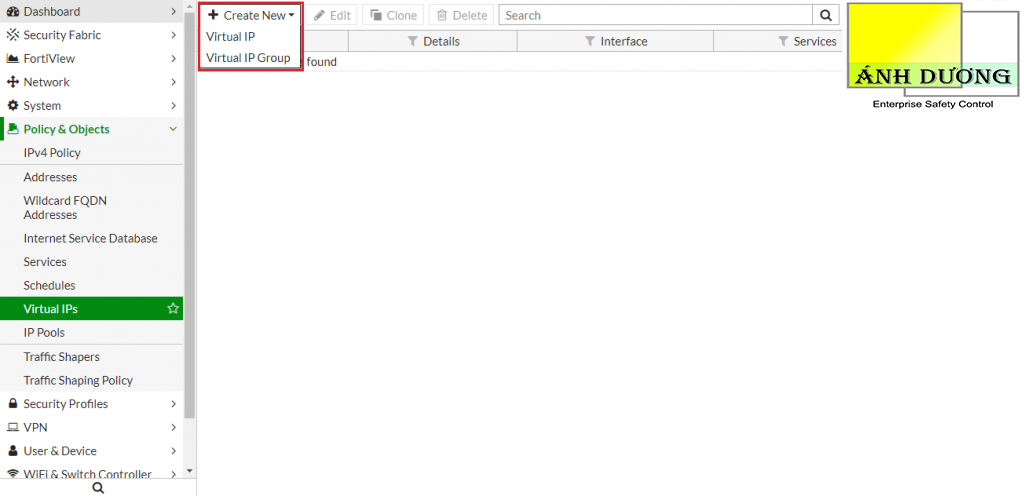

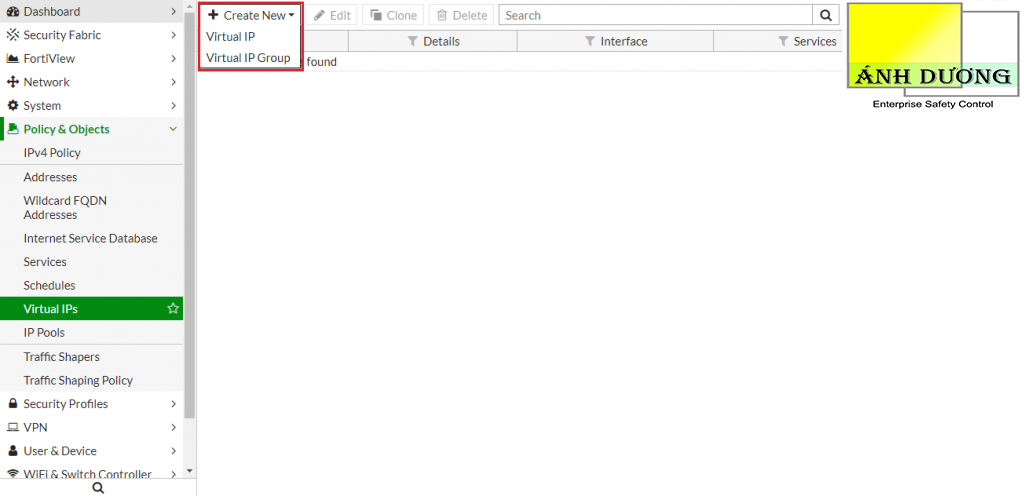

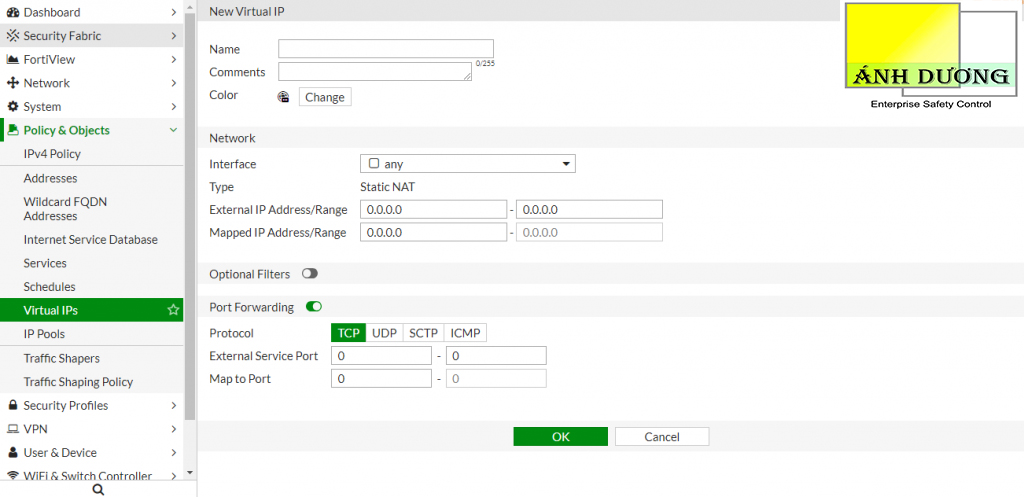

2.6. NAT (Virtual IP)

- NAT tĩnh: một IP nguồn được chuyển thành địa chỉ một IP đích trong bất kỳ thời gian nào.

- NAT động: IP này thay đổi trong các thời gian và trong các kết nối khác nhau.

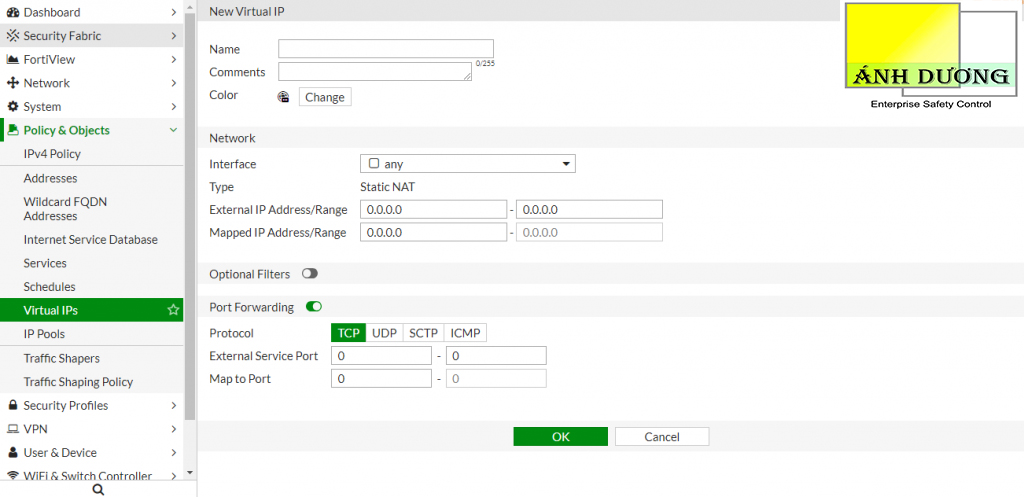

- VIP (Virtual IP): Một dạng của Destination NAT. Cho phép người dùng bên ngoài truy cập những dịch vụ vào mạng bên trong. Mở port để đi vào giao tiếp với địa chỉ IP bên trong và port của nó.

- Tạo policy từ WAN -> Internal với source address từ any -> VIP address.

- External IP Address/Range: IP Wan

- Mapped IP Address/Range: IP Local

- Mặc định là dạng Nat 1 – 1, nếu chỉ muốn cho sử dụng 1 port hoặc 1 range port thì tick vào “Port Forwarding” và điền thông tin port vào.

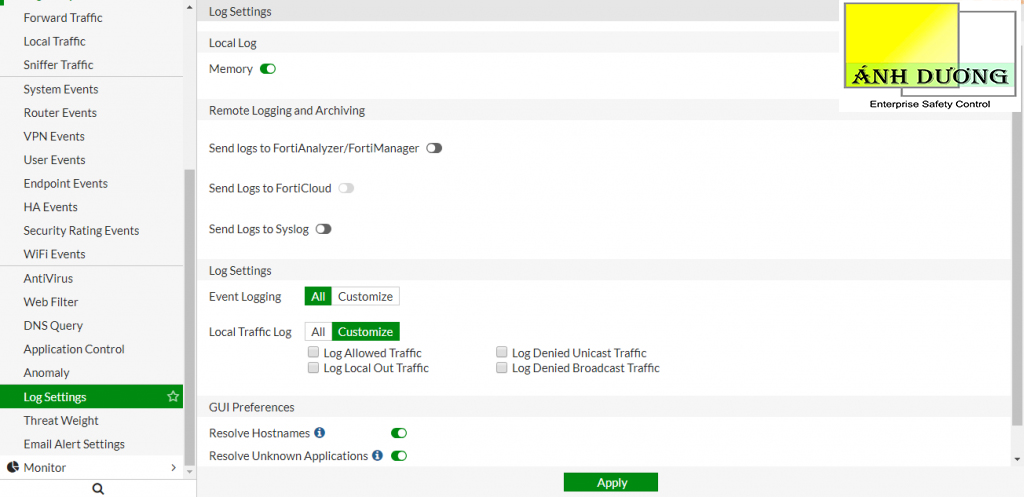

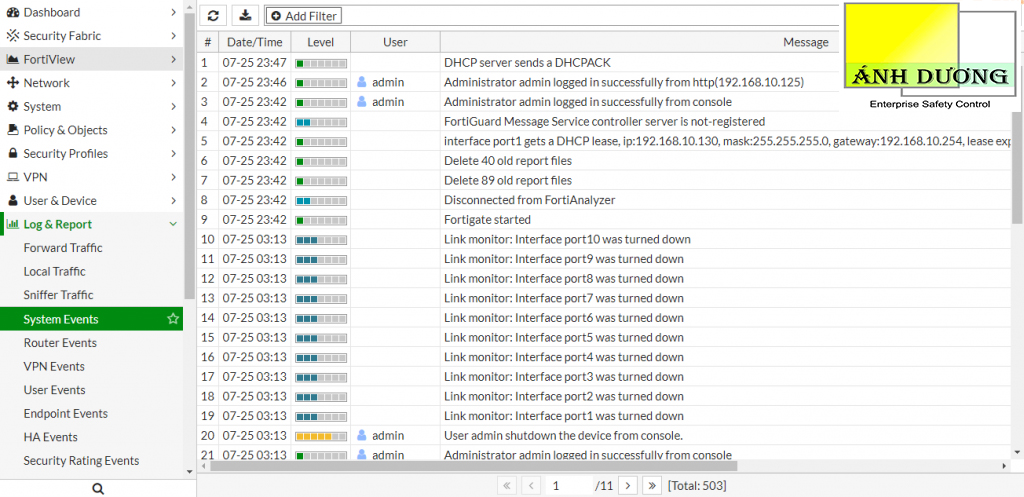

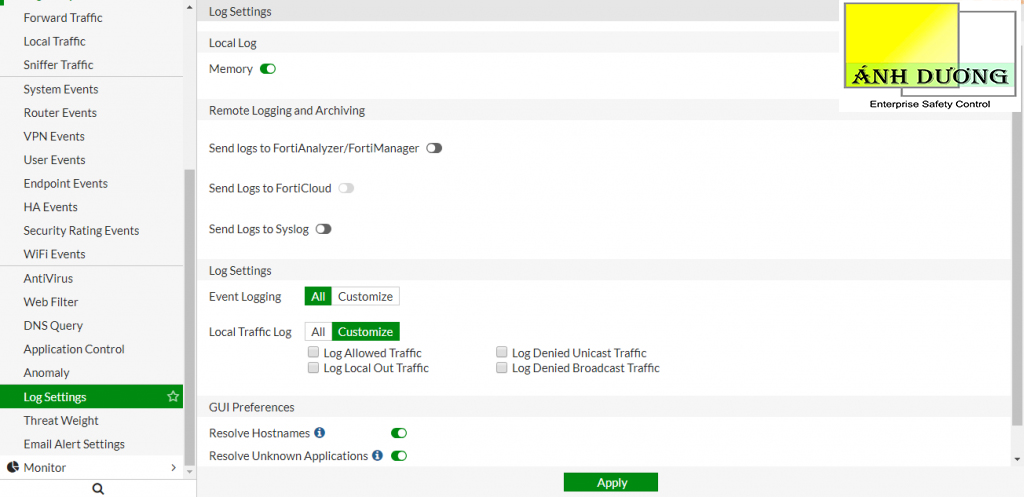

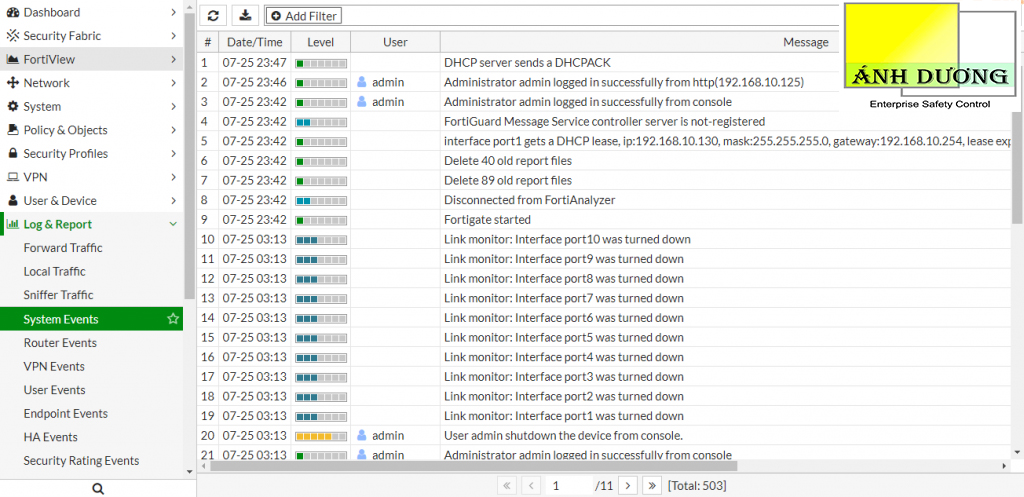

2.7. Log và Report

- Log để ghi lại những thao tác vào ra của traffic.

- Report cho phép người quản trị xuất báo cáo và tình trạng traffic.

- Cấu hình trong Log & Report -> Log Setting.

- Cho phép ghi log một cách chi tiết với nhiều lựa chọn.

- Log được ghi trên RAM hay Disk hoặc với thiết bị Forti-Analyzer của hãng Fortigate.

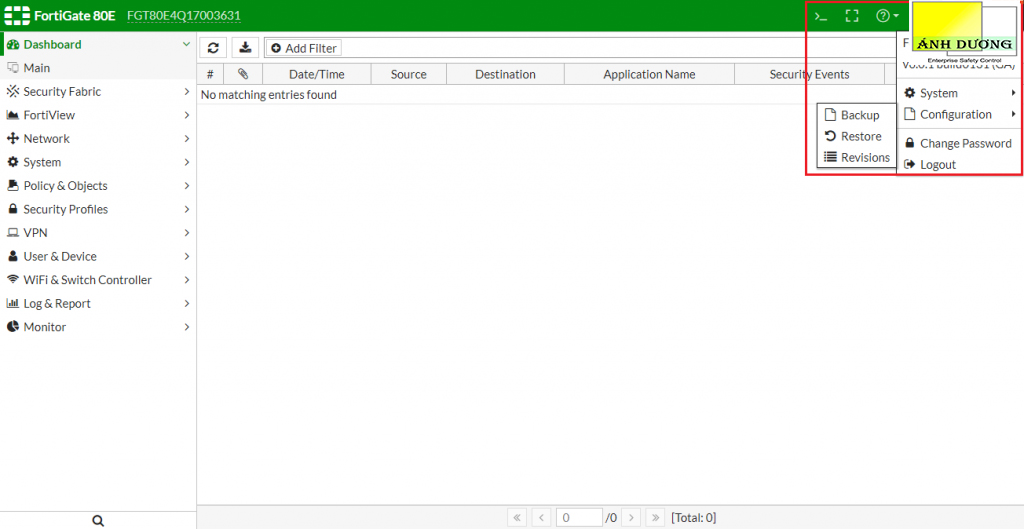

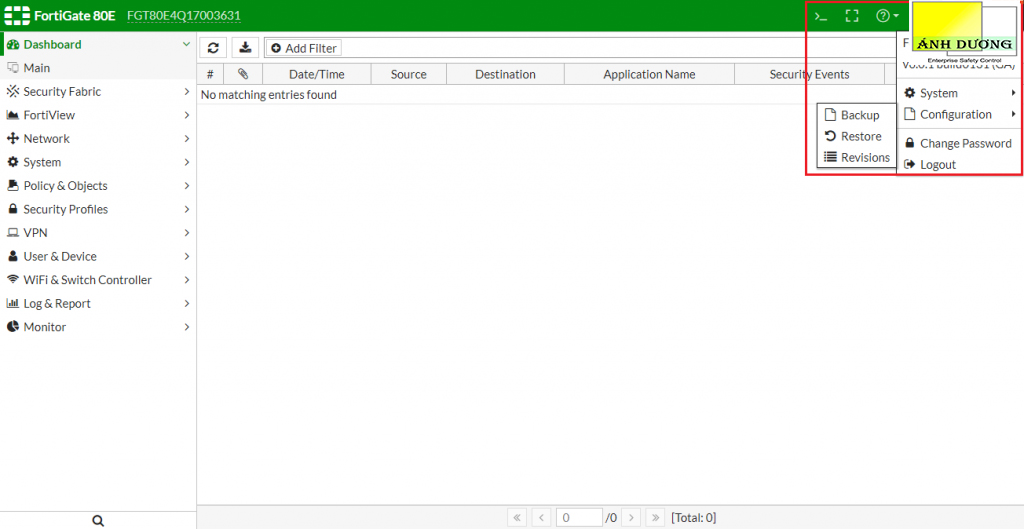

2.8. Backup và Restore

- Sử dụng để lưu trữ dự phòng và phục hồi cấu hình tốt nhất khi cần thiết.

- Để backup và restore ta làm như hình:

CHÚC CÁC BẠN THÀNH CÔNG !!!

Cần hỗ trợ gọi: 036.2478.366